[JustisCERT-varsel] [#016-2022] [TLP:CLEAR] Anbefalinger fra NCSC for bedre digital sikkerhet

Digitale angrep utført mot Ukraina har de siste ukene vært omtalt av media (TV, radio og på nett), blant annet NRK [1][2]. I midten av januar ble rundt 70 statlige institusjoner hardt rammet og den 15. februar ble blant annet forsvars- og utenriksdepartementet og to av de største statlige bankene i Ukraina angrepet. Dette er kun noen av de digitale angrepene som har skjedd mot Ukraina den siste tiden.

Både offentlig og privat sektor i Ukraina har blitt/er rammet av digitale angrep og konsekvensene er svært alvorlige når viktige og/eller samfunnskritiske systemer bli slått helt ut eller er utilgjengelig i lengre tid. Dette kan berøre alle som oppholder seg i eller har en tilknytning til Ukraina. De digitale angrepene som skjer mot Ukraina berører ikke Norge direkte, men virksomheter som driver handel med eller har en tilknytning til Ukraina bør vurdere å iverksette ekstra risikoreduserende tiltak.

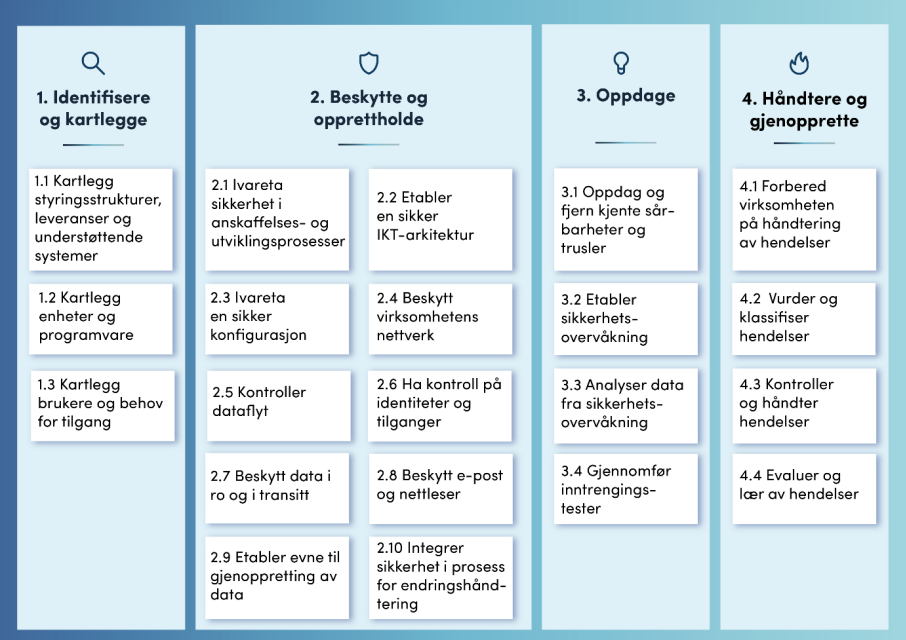

Regelmessig blir det dessverre gjennomført vellykkede angrep også mot norske virksomheter/tjenester. Derfor er det viktig å beskytte egne tjenester på best mulig måte, spesielt de som er eksponert på internett. Riktig herding av alt utstyr/programvare, gode rutiner for å oppdatere/patche, bruk av 2-faktor/MFA (minimum på alle internetteksponerte tjenester) og passord på 16 tegn eller mer er noen viktige og effektive tiltak for å sikre virksomhetens ressurser/løsninger bedre. De 21 prinsippene som «NSMs grunnprinsipper for IKT-sikkerhet» [3] er delt inn i, inneholder flere viktige tiltak som en virksomhet bør følge.

JustisCERT deler anbefalinger fra Nasjonalt Cybersikkerhetssenter (NCSC) om IT sikkerhet

NCSC oppfordrer virksomheter til å utøve årvåkenhet, kontinuerlig sikre sine systemer og redusere sin sårbarhetsflate ved hjelp av NSM sine grunnprinsipper for IKT-sikkerhet [3]. NSM har på sine nettsider en egen side om digital utpressing, med flere råd som norske virksomheter anbefales å følge [4]. Som en start for virksomheter som ennå ikke har etablert et systematisk arbeid med digital sikkerhet anbefaler NSM å starte med følgende syv tiltak:

- Kartlegg alle enheter og programvare i datasystemene, og ha et oppdatert nettverkskart som viser knytninger mellom segmenter, systemer og andre virksomheter.

- Sørg for å ha god kontroll på internetteksponerte tjenester og sårbarhetsflater, og gjennomfør sikkerhetsoppdateringer med én gang disse foreligger. Vurder å benytte Allvis NOR [5] og/eller andre tiltak for sårbarhetskartlegging.

- En oppdatert sikkerhetskopi av datasystemer (dvs. både programvare og data) må regelmessig lagres på et isolert system for å beskytte mot tilsiktet og utilsiktet sletting, manipulering og avlesning. Verifiser også at det er mulig å lese tilbake sikkerhetskopien og gjøre en omstart av systemet med utgangspunkt i sikkerhetskopien.

- Det er helt nødvendig å ha kontroll på alle identiteter og tilganger. Gå jevnlig igjennom bruker- og systemkonti, og sjekk om alle er relevante. Sørg for at alle brukeridentiteter har sterke, unike passord. Benytt to- eller fler-faktor autentisering hvis det er mulig.

- Det må etableres sikkerhetsovervåkning og det må eksistere kapasitet til å analysere data fra slik overvåkning. Sentral og beskyttet logging av relevante digitale systemer er viktig.

- Etabler grunnleggende deteksjonsevne og evne til å reagere på mistenkelig aktivitet.

- Utarbeid en beredskapsplan i tilfelle en hendelse inntreffer, og sørg for å etablere en plan for hendelseshåndtering

Vær oppmerksom på at disse syv tiltakene kun er en starthjelp. Det er viktig at virksomhetens ledelse etablerer et systematisk arbeid med sikkerhetsstyring og risikohåndtering. NCSC minner videre om viktigheten av å adressere sårbarheter som den siste tiden har vært høyaktuelle [6].

Kilder:

[1] https://www.nrk.no/urix/ukraina_-massivt-dataangrep-mot-regjeringens-nettsider-1.15810456

[2] https://www.nrk.no/nyheter/banker-og-departement-utsatt-for-dataangrep-i-ukraina-1.15856651

[3] https://nsm.no/grunnprinsipper-ikt

[4] https://nsm.no/losepengevirus/

[5] https://nsm.no/tjenester/allvis-nor/

[6] https://www.cisa.gov/uscert/ncas/alerts/aa22-011a